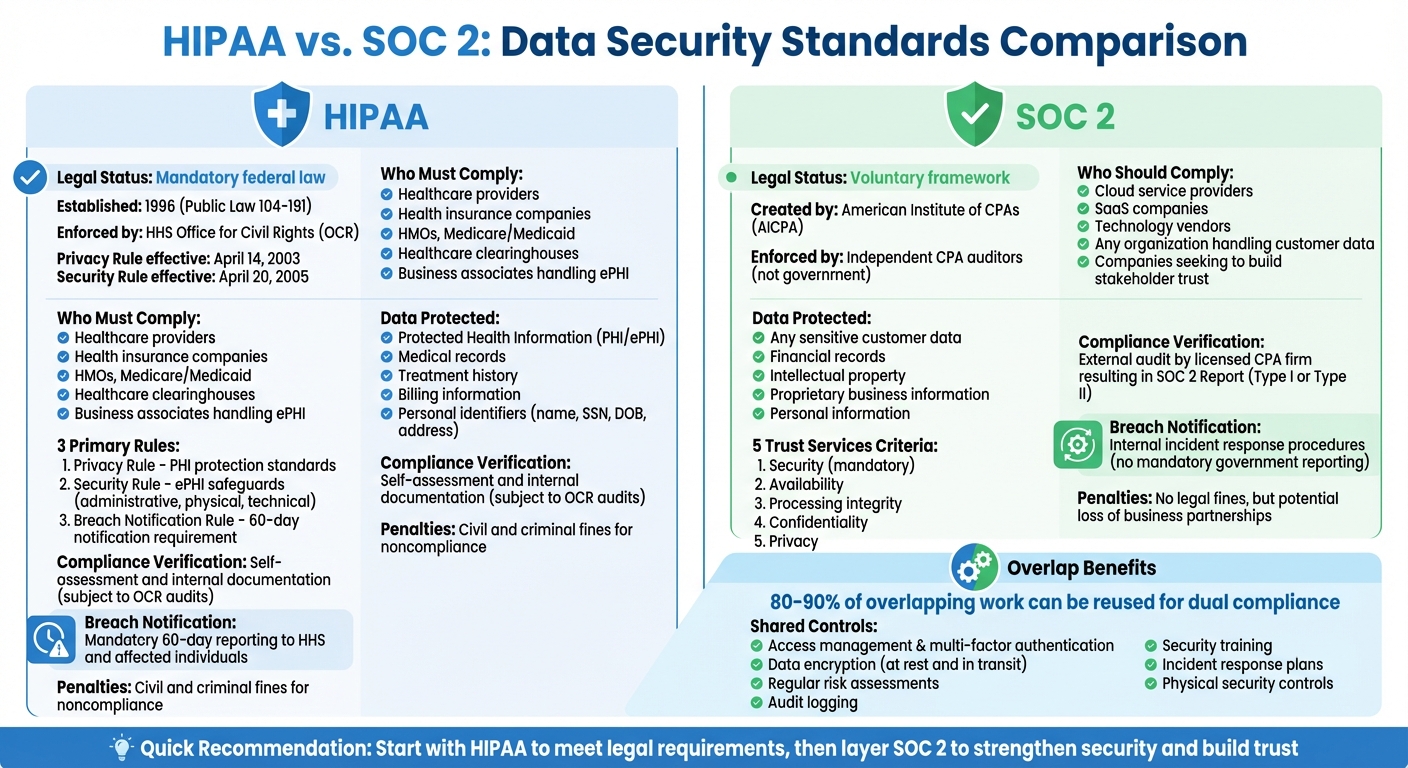

HIPAA vs. SOC 2: Estándares de Seguridad de Datos

Cuando se trata de proteger datos sensibles, HIPAA y SOC 2 son dos marcos clave que sirven propósitos diferentes pero pueden trabajar juntos de manera efectiva. Aquí hay un desglose rápido:

- HIPAA: Una ley federal que ordena salvaguardas estrictas para Información Protegida de Salud (PHI). Es legalmente requerida para proveedores de atención médica, aseguradoras y sus socios. El incumplimiento puede resultar en multas graves o sanciones penales.

- SOC 2: Un marco voluntario que audita las prácticas de seguridad de datos de una organización. Es ampliamente reconocido como prueba de una seguridad sólida, especialmente para sistemas basados en la nube, pero no es legalmente requerido.

Diferencias Clave:

- HIPAA se enfoca exclusivamente en datos de atención médica (PHI/ePHI).

- SOC 2 cubre un rango más amplio de datos sensibles de clientes en diferentes industrias.

- El cumplimiento de HIPAA es autoevaluado, mientras que SOC 2 requiere una auditoría externa.

Por Qué Ambos Importan:

Para centros de recuperación que utilizan sistemas CRM avanzados, HIPAA asegura el cumplimiento legal, mientras que SOC 2 genera confianza con socios al demostrar seguridad avanzada. Juntos, crean un enfoque integral para la protección de datos.

Consejo Rápido: Comience con HIPAA para cumplir con los requisitos legales, luego agregue SOC 2 para fortalecer sus prácticas de seguridad y credibilidad.

Gráfico de Comparación del Marco de Cumplimiento HIPAA vs SOC 2

Requisitos Legales y Quién Debe Cumplir

HIPAA: Requerido por Ley Federal

El cumplimiento de HIPAA es obligatorio. Establecida bajo la Ley de Portabilidad y Responsabilidad del Seguro de Salud de 1996 (Ley Pública 104-191) y posteriormente reforzada por la Ley HITECH de 2009, HIPAA es una ley federal supervisada por la Oficina de Derechos Civiles (OCR) del Departamento de Salud y Servicios Humanos de EE.UU. (HHS). La Regla de Privacidad se hizo ejecutable el 14 de abril de 2003, mientras que la Regla de Seguridad siguió el 20 de abril de 2005.

La ley se aplica a entidades cubiertas como compañías de seguros de salud, HMOs, programas de Medicare y Medicaid, cámaras de compensación de atención médica, y proveedores de atención médica (como médicos, dentistas, farmacias y clínicas) que manejan ciertas transacciones financieras y administrativas electrónicamente. Los socios comerciales, incluyendo servicios de facturación, proveedores de TI, proveedores de servicios en la nube y sus subcontratistas que manejan información de salud protegida electrónica (ePHI), también son directamente responsables bajo la Ley HITECH.

"La Sección 13401 de la Ley HITECH... establece que los socios comerciales son civil y criminalmente responsables de sanciones por violaciones de estas disposiciones." - HHS.gov

El incumplimiento conlleva sanciones graves, tanto civiles como penales, aplicadas por la OCR. Los centros de recuperación deben firmar Acuerdos Formales de Socios Comerciales (BAAs) con terceros que crean, reciban, mantengan o transmitan ePHI. Además, toda la documentación relacionada con HIPAA debe conservarse durante seis años a partir de la fecha en que fue creada o estuvo en vigor por última vez, lo que sea posterior.

Por otro lado, SOC 2 ofrece beneficios de seguridad adicionales pero no es legalmente requerido.

SOC 2: Opcional pero Recomendado

A diferencia de HIPAA, el cumplimiento de SOC 2 es voluntario. No es un mandato federal sino un marco creado por el Instituto Estadounidense de Contadores Públicos Certificados (AICPA) para ayudar a las organizaciones a demostrar prácticas de seguridad sólidas. El cumplimiento es evaluado por auditores independientes de terceros (CPAs), no por una agencia gubernamental.

Dicho esto, la certificación SOC 2 se está convirtiendo en una expectativa estándar para muchas relaciones comerciales. Para los centros de recuperación, obtener la certificación SOC 2 puede generar confianza con las partes interesadas, mejorar la reputación y proporcionar una ventaja competitiva al trabajar con sistemas de salud, proveedores de seguros o agencias estatales. Si bien no cumplir con los estándares SOC 2 no resulta en multas legales, puede llevar a pérdida de asociaciones y oportunidades comerciales perdidas.

"SOC 2 no es un requisito legal como HIPAA o GDPR, pero el cumplimiento de SOC 2 puede ser requerido por prospectos, clientes y otras partes interesadas que buscan garantía de que tiene los sistemas y controles en lugar para proteger sus datos." - Secureframe

El marco de SOC 2 a menudo se alinea con los requisitos de seguridad de HIPAA, creando superposición que los centros de recuperación pueden aprovechar. Al perseguir el cumplimiento de SOC 2, las organizaciones no solo refuerzan sus esfuerzos de HIPAA sino que también demuestran a socios potenciales que toman la seguridad de datos en serio. Juntos, estos marcos proporcionan una base sólida para salvaguardar información sensible.

sbb-itb-ce23a48

Tipos de Datos Que Protege Cada Marco

HIPAA Protege Información de Salud

HIPAA se trata de proteger Información de Salud Protegida (PHI). Según el Departamento de Salud y Servicios Humanos de EE.UU., PHI se refiere a "información de salud identificable individualmente" que es mantenida o compartida por una entidad cubierta o su socio comercial. Esto puede incluir datos en cualquier forma - electrónica, en papel, o incluso hablada. Esencialmente, cubre detalles relacionados con la salud física o mental pasada, presente o futura de una persona, la atención que recibe, o los pagos por su atención médica.

PHI a menudo incluye detalles personales como nombres, direcciones, fechas de nacimiento y números de Seguro Social. También cubre información médica como registros de tratamiento, historiales de medicamentos, notas de terapia y detalles de facturación. Cuando esta información se almacena o comparte electrónicamente - a través de correos electrónicos, almacenamiento en la nube o registros de salud electrónicos - se clasifica como Información de Salud Protegida Electrónica (ePHI).

Sin embargo, HIPAA no cubre todo. Los registros de empleo y los registros educativos regidos por FERPA están excluidos. Además, los datos desidentificados que no pueden rastrearse razonablemente hasta un individuo también caen fuera de la jurisdicción de HIPAA. A diferencia de HIPAA, SOC 2 adopta un enfoque más amplio para la protección de datos.

SOC 2 Cubre Múltiples Tipos de Datos

SOC 2, en contraste, no se limita a información relacionada con la salud. Se enfoca en proteger datos de clientes sensibles en varias industrias, particularmente datos almacenados en la nube. Esto puede incluir registros financieros, propiedad intelectual, información comercial propietaria y otros tipos de datos de clientes.

El alcance de SOC 2 se define mediante los Criterios de Servicios de Confianza, que permiten a las organizaciones adaptar sus esfuerzos de cumplimiento. Estos criterios incluyen Seguridad, Disponibilidad, Integridad del Procesamiento, Confidencialidad y Privacidad. Por ejemplo, el criterio de "Confidencialidad" asegura que los datos sensibles estén protegidos contra acceso no autorizado utilizando herramientas como el cifrado, mientras que "Privacidad" rige cómo se recopilan, utilizan y descartan los datos personales de acuerdo con las políticas de privacidad de una organización. Esta flexibilidad hace que SOC 2 sea adaptable a las necesidades únicas de diferentes empresas y los tipos específicos de datos que manejan.

Tabla de Comparación: Cobertura de Datos de HIPAA vs. SOC 2

| Característica | HIPAA | SOC 2 |

|---|---|---|

| Datos Primarios Protegidos | Información de Salud Protegida (PHI/ePHI) | Cualquier dato de cliente sensible (por ejemplo, financiero, propiedad intelectual, información personal) |

| Formato de Datos | Electrónico, papel y oral (Regla de Privacidad); solo electrónico (Regla de Seguridad) | Principalmente sistemas basados en electrónico y nube |

| Identificadores Cubiertos | Nombre, número de Seguro Social, fecha de nacimiento y dirección | Varía según los Criterios de Servicios de Confianza seleccionados (Privacidad y Confidencialidad) |

| Exclusiones Clave | Registros de empleo y registros educativos regidos por FERPA | Depende de qué Criterios de Servicios de Confianza se seleccionen para la auditoría |

| Flexibilidad | Requisitos federales estandarizados | Personalizable basado en las operaciones de una organización y los criterios seleccionados |

Requisitos Principales y Estándares de Cumplimiento

Las 3 Reglas Primarias de HIPAA

El cumplimiento de HIPAA se construye alrededor de tres reglas clave diseñadas para proteger los datos de los pacientes. La Regla de Privacidad (45 CFR Parte 160 y Subpartes A y E de la Parte 164) establece estándares nacionales para proteger información de salud protegida (PHI). Esto se aplica a información almacenada en papel, hablada en voz alta o guardada electrónicamente. La Regla de Privacidad restringe cómo las entidades cubiertas pueden usar o compartir PHI sin consentimiento explícito del paciente. También otorga a los individuos el derecho de acceder a sus registros médicos, solicitar correcciones y ver un registro de quién ha accedido a su información.

El Regla de Seguridad (45 CFR Parte 160 y Subpartes A y C de la Parte 164) se enfoca en proteger PHI electrónico (ePHI) requiriendo salvaguardas administrativas, físicas y técnicas. Estos incluyen realizar análisis de riesgos, entrenar personal, implementar controles de acceso a instalaciones, mantener registros de auditoría y asegurar datos durante la transmisión.

"La Regla de Seguridad requiere salvaguardas administrativas, físicas y técnicas apropiadas para asegurar la confidencialidad, integridad y seguridad de la información de salud protegida electrónica".

El Regla de Notificación de Incumplimiento (45 CFR §§ 164.400-414) requiere que las entidades cubiertas notifiquen a los individuos afectados, al Departamento de Salud y Servicios Humanos (HHS), y en algunos casos, a los medios de comunicación, cuando se compromete PHI no asegurado. Las notificaciones deben enviarse dentro de 60 días de descubrir el incumplimiento. Si el incumplimiento afecta a más de 500 residentes en un estado o jurisdicción específica, la entidad también debe informar a medios de comunicación prominentes.

Mientras que HIPAA proporciona un marco mandatado federalmente, SOC 2 ofrece un conjunto complementario de criterios que las organizaciones pueden adaptar a sus necesidades específicas.

Los 5 Criterios de Servicios de Confianza de SOC 2

A diferencia de las reglas fijas de HIPAA, el cumplimiento de SOC 2 gira en torno a cinco Criterios de Servicios de Confianza, dando a las organizaciones flexibilidad para abordar varios desafíos de seguridad: Seguridad, Disponibilidad, Integridad del Procesamiento, Confidencialidad, y Privacidad. Entre estos, el Seguridad criterio es obligatorio para todas las auditorías SOC 2 y sirve como base. Garantiza que los sistemas sean seguros y confiables.

Disponibilidad se enfoca en mantener los sistemas operativos y accesibles, enfatizando el tiempo de actividad, monitoreo de red y recuperación ante desastres. Integridad del Procesamiento garantiza que el procesamiento de datos sea preciso, completo y autorizado. Confidencialidad protege la información sensible a través de medidas como encriptación y controles de acceso, mientras que Privacidad rige cómo se recopilan, utilizan, almacenan y comparten los datos personales de acuerdo con las políticas de privacidad de la organización.

SOC 2 permite a las organizaciones elegir qué criterios incluir en sus auditorías según sus operaciones específicas y los tipos de datos que manejan. Esta flexibilidad contrasta con los requisitos federales estandarizados de HIPAA, permitiendo que las empresas diseñen estrategias de cumplimiento que se alineen con sus necesidades comerciales únicas.

Tabla de comparación: Requisitos de HIPAA vs. SOC 2

| Característica | HIPAA | SOC 2 |

|---|---|---|

| Marco estructural | 3 reglas principales (Privacidad, Seguridad, Notificación de brechas) | 5 criterios de servicios de confianza (Seguridad, Disponibilidad, Integridad del procesamiento, Confidencialidad, Privacidad) |

| Requisitos obligatorios | Las tres reglas deben cumplirse | Solo el criterio de seguridad es obligatorio; otros son opcionales |

| Enfoque de seguridad | Salvaguardas administrativas, físicas y técnicas | Criterios comunes enfocados en control de acceso y confiabilidad del sistema |

| Estándar de disponibilidad | ePHI accesible bajo demanda por personas autorizadas | Tiempo de actividad del sistema, rendimiento y recuperación ante desastres |

| Definición de integridad | Prevención de alteración o destrucción no autorizada | Precisión, completitud y autorización del procesamiento |

| Flexibilidad de implementación | Especificaciones "requeridas" (deben implementarse) vs. "direccionables" (pueden usarse alternativas si están documentadas) | Personalizable según los criterios seleccionados y las operaciones comerciales |

| Verificación de cumplimiento | Evaluaciones internas y documentación (sujeto a auditorías de OCR) | Auditoría externa realizada por una firma contable independiente con licencia, resultando en un informe SOC 2 |

Estas distinciones destacan la importancia de elegir el marco de cumplimiento correcto basándose en las prioridades operacionales de una organización y la naturaleza de los datos que maneja.

Cómo demuestran cumplimiento las organizaciones

HIPAA: Evaluaciones internas y documentación

Para el cumplimiento de HIPAA, las organizaciones dependen de autoevaluaciones. Los centros de recuperación deben realizar auditorías internas y mantener registros detallados de sus prácticas de seguridad. No existe una certificación oficial del gobierno para HIPAA; en su lugar, el cumplimiento se demuestra a través de documentación y disponibilidad para posibles auditorías de la Oficina de Derechos Civiles (OCR).

El primer paso es un análisis exhaustivo de riesgos para identificar amenazas potenciales a la información de salud protegida electrónica (ePHI). Las organizaciones deben documentar las salvaguardas administrativas, físicas y técnicas, designar un oficial de seguridad para supervisar el desarrollo de políticas y evaluar periódicamente sus salvaguardas para garantizar que sigan siendo efectivas.

"Realizar un análisis de riesgos es el primer paso para identificar e implementar salvaguardas que cumplan con y ejecuten los estándares y especificaciones de implementación en la Regla de seguridad." – Oficina de Derechos Civiles de HHS

Los centros de recuperación también deben diferenciar entre especificaciones "requeridas", que deben implementarse, y especificaciones "direccionables", donde pueden usarse medidas alternativas si están debidamente documentadas. Conforme a la Enmienda HITECH de 2021, la OCR considera si una organización ha seguido "prácticas de seguridad reconocidas" durante los últimos 12 meses al determinar sanciones o realizar acciones de cumplimiento.

A diferencia de SOC 2, el cumplimiento de HIPAA no implica auditorías externas.

SOC 2: Auditorías externas e informes

El cumplimiento de SOC 2, por otro lado, requiere una auditoría externa realizada por una firma contable independiente y con licencia. Este proceso resulta en un informe oficial de certificación SOC, distinguiéndose del enfoque de autoevaluación de HIPAA.

La auditoría comienza definiendo el alcance, incluyendo qué criterios de servicios de confianza serán evaluados. La seguridad es obligatoria, mientras que otros criterios - Disponibilidad, Integridad del procesamiento, Confidencialidad y Privacidad - son opcionales. Las organizaciones alinean sus controles internos con los criterios seleccionados y realizan una evaluación de preparación para identificar y abordar cualquier brecha antes de la auditoría formal. La mayoría de los centros de recuperación optan por informes de Tipo II, que evalúan controles durante un período de 3 a 12 meses.

Para simplificar los esfuerzos de cumplimiento, Recovery Center CRM centraliza la documentación y automatiza la recopilación de pruebas. Este enfoque apoya tanto el cumplimiento de HIPAA como de SOC 2, ayudando a las organizaciones a cumplir con los requisitos federales de atención médica mientras abordan las necesidades de seguridad de socios comerciales y agencias estatales.

Controles de seguridad requeridos por ambos estándares

Medidas de seguridad que ambos estándares requieren

HIPAA y SOC 2 exigen medidas rigurosas para proteger datos sensibles. Estas incluyen gestión de acceso con autenticación multifactor y permisos basados en roles, encriptación de datos para información en reposo y en tránsito, regular evaluaciones de riesgos, y registro de auditoría para rastrear la actividad del sistema.

Las salvaguardas administrativas también se alinean entre las dos. Ambas requieren capacitación obligatoria en seguridad para empleados y el establecimiento de planes formales de respuesta ante incidentes para abordar y documentar violaciones de datos. Las medidas de seguridad física, como restringir el acceso no autorizado a instalaciones y centros de datos, también son componentes clave.

"La Regla de Seguridad está diseñada para ser flexible, escalable y tecnológicamente neutral, permitiendo que una entidad regulada implemente políticas, procedimientos y tecnologías que sean apropiadas para el tamaño particular de la entidad". – HHS.gov

Estos controles compartidos crean un marco consistente para proteger datos sensibles en todos los sistemas.

Enfoques Diferentes para la Gestión de Proveedores

Cuando se trata de la gestión de proveedores, los dos marcos toman caminos distintos. HIPAA requiere que los proveedores que manejan información protegida de salud electrónica (ePHI) firmen un Acuerdo de Socio Comercial (BAA). Este contrato legalmente vinculante asegura que los proveedores se comprometan a proteger datos sensibles. SOC 2, por otro lado, se enfoca en evaluaciones de riesgos de proveedores y monitoreo continuo del desempeño. Se espera que las organizaciones revisen informes de atestación de SOC 2, realicen debida diligencia y monitoreen continuamente el cumplimiento de proveedores.

Para centros de recuperación, implementar estas prácticas puede simplificar el proceso de cumplir con los estándares HIPAA y SOC 2. Herramientas como Centro de recuperación de adicciones y gestión de casos y CRM de centro de tratamiento de Bee Purple pueden ayudar a simplificar la gestión de proveedores y garantizar el cumplimiento de ambos marcos.

Tabla de Comparación: Controles Compartidos y Diferentes

| Control de Seguridad | Requisito HIPAA | Requisito SOC 2 | Estado de Superposición |

|---|---|---|---|

| Control de Acceso | IDs de usuario único y autenticación multifactor | Acceso basado en roles y autenticación | Superposición Alta |

| Cifrado | Proteger ePHI en reposo y en tránsito | Cifrado para datos sensibles | Superposición Alta |

| Evaluación de Riesgos | Análisis de riesgos periódico y exhaustivo | Gestión continua de riesgos | Superposición Alta |

| Gestión de Proveedores | BAA requeridos | Evaluaciones regulares de proveedores | Enfoque Diferente |

| Respuesta ante Incidentes | Procedimientos para identificar y responder a incidentes | Protocolos de gestión y resolución de incidentes | Superposición Alta |

| Seguridad Física | Controles de acceso a instalaciones y uso de estaciones de trabajo | Controles de acceso físico a centros de datos | Superposición Alta |

| Capacitación | Programas de concienciación y capacitación en seguridad | Capacitación regular de concienciación de empleados | Superposición Alta |

Cumplimiento de SOC 2 vs HIPAA: ¿Cuál es la Diferencia?

Requisitos de Notificación de Violación de Datos

Cuando se trata de salvaguardar información sensible, los centros de recuperación deben entender cómo navegar diferentes protocolos de notificación de brechas para garantizar que sus medidas de seguridad se alineen con los estándares de cumplimiento.

Notificación de Brechas Obligatoria de HIPAA

HIPAA impone plazos estrictos para reportar brechas que involucren información de salud protegida (PHI). Los centros de recuperación deben notificar a las personas afectadas y al Secretario de HHS dentro de 60 días calendario de descubrir una brecha. Es importante destacar que el reloj comienza a correr tan pronto como cualquier empleado se da cuenta de la brecha.

"Una brecha se considerará descubierta por una entidad cubierta a partir del primer día en que tal brecha es conocida por la entidad cubierta, o, ejerciendo la diligencia debida, habría sido conocida por la entidad cubierta." - Regulaciones de HHS

Para brechas más pequeñas - aquellas que afectan a menos de 500 individuos - hay un poco más de margen. Estas pueden ser reportadas a HHS de forma anual, pero la fecha límite de presentación es no más tarde de 60 días después del final del año calendario.

Curiosamente, si el PHI comprometido fue encriptado y hecho ilegible utilizando métodos aprobados por HHS, los requisitos de notificación podrían no aplicarse. Sin embargo, en casos donde la brecha ocurre en un proveedor, comúnmente denominado Socio Comercial, el proveedor tiene 60 días la obligación de informar al centro de recuperación. A pesar de esto, el centro de recuperación sigue siendo responsable de notificar a las personas afectadas.

Mientras que HIPAA impone plazos claros, SOC 2 adopta un enfoque diferente, enfocándose en procesos internos en lugar de requisitos de notificación estatutarios.

Directrices de Respuesta a Incidentes de SOC 2

SOC 2 cambia el enfoque del reportaje externo al fortalecimiento de la respuesta interna a incidentes. A diferencia de HIPAA, SOC 2 no requiere que las organizaciones notifiquen a agencias gubernamentales sobre brechas.

Las organizaciones que buscan certificación SOC 2 deben establecer y seguir procedimientos bien definidos para identificar, responder y documentar incidentes de seguridad. Durante una auditoría SOC 2 Tipo II, que evalúa controles durante un período de 6 a 12 meses, los auditores evalúan si la organización se adhirió a sus propias políticas de respuesta a incidentes. Los centros de recuperación tienen la flexibilidad de establecer sus propios plazos basados en políticas internas o acuerdos de servicio con clientes.

SOC 2 prioriza la efectividad operacional sobre la divulgación pública. En lugar de notificaciones obligatorias, los incidentes se reportan internamente o a los clientes afectados según lo especificado en acuerdos contractuales. El énfasis está en demostrar prácticas de seguridad sólidas en lugar de cumplir con plazos de reportaje externos.

Uso de Ambos Estándares Juntos en Centros de Recuperación

Los centros de recuperación necesitan cumplir con las regulaciones HIPAA obligatorias mientras también implementan prácticas sólidas de SOC 2. Este enfoque dual no solo garantiza cumplimiento legal sino que también satisface las expectativas de proveedores de tecnología, planes de salud y agencias estatales. Al hacerlo, los centros de recuperación pueden convertir el cumplimiento en una herramienta poderosa para mejorar la seguridad y la eficiencia operacional, con la certificación SOC 2 jugando un papel clave.

Cómo SOC 2 Construye Confianza con Socios

El cumplimiento de HIPAA garantiza que la información de salud del paciente esté protegida según lo requerido por la ley. Pero SOC 2 va un paso más allá al proporcionar verificación independiente, que construye confianza con socios:

"Cumplir con HIPAA demuestra que su empresa cumple con los requisitos legales, y la certificación SOC 2 tranquiliza a sus clientes y construye confianza en su relación." - Boston Technology Corporation

Para los centros de recuperación, solicitar informes SOC 2 de proveedores como proveedores de almacenamiento en la nube o plataformas de gestión de casos es una decisión inteligente. Estos informes verifican que los proveedores cumplan con estándares de seguridad estrictos. Por ejemplo, un informe SOC 2 Tipo II ofrece prueba concreta de que una organización sigue consistentemente sus políticas de seguridad. Plataformas como Recovery Center CRM, que gestionan documentación en tribunales, centros de tratamiento y redes de vivienda de recuperación, se benefician enormemente de mantener cumplimiento tanto de HIPAA como de SOC 2. Este enfoque dual garantiza que los datos sensibles se compartan de forma segura entre agencias, con permisos basados en roles estrictos.

Beneficios para Centros de Recuperación

Los centros de recuperación pueden ahorrar tiempo y dinero al integrar auditorías de HIPAA y SOC 2. De hecho, el 80–90% del trabajo superpuesto se puede reutilizar, lo que permite que informes de cumplimiento dual se generen a partir de una única auditoría. Este enfoque simplificado simplifica el proceso y reduce costos.

Las ventajas van más allá de ahorros de costos. Combinar estándares de HIPAA y SOC 2 ayuda a los centros de recuperación a crear un entorno seguro para gestionar trayectorias de recuperación a largo plazo. Esto es especialmente importante al coordinar transiciones de cuidado institucional a apoyo comunitario. Con salvaguardas técnicas robustas en su lugar, la documentación sensible permanece protegida en múltiples puntos de contacto. Los flujos de trabajo automatizados y la detección efectiva de brechas garantizan la integridad de los datos, permitiendo que los equipos clínicos se enfoquen en la atención al paciente en lugar de verse abrumados por tareas administrativas. Al alinear HIPAA y SOC 2, los centros de recuperación no solo cumplen con requisitos legales y técnicos sino que también construyen asociaciones más sólidas y mejoran las operaciones generales.

Conclusión: Qué Marco Necesita Su Organización

Después de revisar lo esencial de cada marco, queda claro que la elección de su organización debe alinearse con sus necesidades específicas y responsabilidades legales. Si su organización maneja Información de Salud Protegida (PHI), el cumplimiento de HIPAA es un requisito legal. La ley federal ordena la adherencia a salvaguardas administrativas, físicas y técnicas estrictas. No cumplir puede llevar a multas pronunciadas o incluso penas criminales.

Por otro lado, la certificación SOC 2 mejora la confianza con partes interesadas externas. Aunque no es legalmente obligatorio, obtener la certificación SOC 2 Tipo II proporciona validación de terceros de que sus medidas de seguridad son efectivas y consistentes a lo largo del tiempo. Como Wesley Van Zyl, Jefe de Éxito del Cliente en Scytale, afirma apropiadamente:

"SOC 2 no reemplaza a HIPAA; lo complementa".

Esta auditoría externa es especialmente útil cuando se trabaja con planes de salud, agencias estatales o proveedores de tecnología que requieren evidencia de sus prácticas de seguridad.

HIPAA y SOC 2 funcionan bien juntos porque comparten controles superpuestos. Al alinear esfuerzos en áreas como gestión de acceso, encriptación y respuesta a brechas, puede cumplir con ambos marcos de manera eficiente, reduciendo trabajo redundante. Este enfoque dual no solo garantiza que cumpla con estándares legales y operacionales sino que también demuestra un fuerte compromiso con la salvaguarda de datos sensibles.

Para centros de recuperación que gestionan trayectorias complejas de pacientes a través de tribunales, programas de tratamiento y vivienda comunitaria, adoptar ambos marcos crea una base robusta. HIPAA garantiza cumplimiento con requisitos legales, mientras que SOC 2 construye confianza y destaca la confiabilidad operacional. Plataformas como Recovery Center CRM integran cumplimiento de HIPAA y SOC 2 para facilitar el compartir de datos seguro en estas redes intrincadas, utilizando permisos basados en roles estrictos.

Comience con HIPAA para cumplir con sus obligaciones legales, y luego agregue SOC 2 para fortalecer la confianza y mejorar la eficiencia operacional. Esta estrategia combinada transforma el cumplimiento de un mero requisito en una ventaja competitiva, protegiendo la información del paciente y solidificando la reputación de su organización.

Preguntas Frecuentes

¿Por qué es importante para los centros de recuperación cumplir con ambos estándares HIPAA y SOC 2?

Cumplir con ambos HIPAA y SOC 2 estándares es crucial para centros de recuperación que tienen como objetivo salvaguardar información sensible y mantener confianza. HIPAA impone directrices estrictas para proteger datos de salud privados, garantizando privacidad y seguridad. Por otro lado, SOC 2 ofrece un marco integral para asegurar la integridad, confidencialidad y disponibilidad de datos.

Al alinearse con ambos estándares, los centros de recuperación no solo se adhieren a las leyes federales de privacidad sino que también muestran una fuerte dedicación a la seguridad operacional. Este cumplimiento dual ayuda a proteger información sensible relacionada con la recuperación, fomenta la confianza entre pacientes e interesados, y minimiza el riesgo de brechas de datos o sanciones regulatorias. Para centros que gestionan datos altamente personales y críticos, esta estrategia juega un papel clave en sostener la credibilidad y el éxito a largo plazo.

¿Cómo construye confianza con socios la certificación SOC 2 en comparación con el cumplimiento de HIPAA?

La certificación SOC 2 ayuda a las organizaciones a construir confianza ofreciendo una revisión independiente de sus prácticas de seguridad de datos. A través de auditorías de terceros, evalúa controles relacionados con seguridad, disponibilidad, confidencialidad, integridad del procesamiento y privacidad. ¿El resultado? Informes detallados que las organizaciones pueden compartir con socios, mostrando su compromiso con la confiabilidad operacional y la transparencia.

Por otro lado, el cumplimiento de HIPAA se centra en cumplir con los requisitos federales para proteger información de salud protegida (PHI). Sin embargo, no obliga a auditorías de terceros ni produce informes compartibles. Esta distinción hace que SOC 2 sea especialmente valioso para empresas que buscan validación externa de sus prácticas de seguridad, aumentando la confianza entre socios e interesados.

¿En qué se diferencian HIPAA y SOC 2 en su enfoque de la seguridad de datos?

HIPAA y SOC 2 sirven propósitos diferentes, satisfaciendo necesidades distintas de industrias y protección de datos. HIPAA está diseñado exclusivamente para el sector sanitario, enfocándose en salvaguardar información de salud protegida (PHI). Impone medidas estrictas de privacidad y seguridad para garantizar la confidencialidad, integridad y disponibilidad de los datos de salud. Esto se logra mediante una combinación de salvaguardas administrativas, físicas y técnicas. El cumplimiento de HIPAA es obligatorio para entidades cubiertas y asociados de negocios que manejen información relacionada con la salud.

En contraste, SOC 2 se aplica a una gama más amplia de industrias y no se limita al sector sanitario. Se centra en gestionar datos sensibles a través de cinco criterios de servicios de confianza: seguridad, disponibilidad, integridad del procesamiento, confidencialidad y privacidad. SOC 2 enfatiza los controles operacionales y las prácticas de ciberseguridad, ofreciendo un marco más general para la protección de datos. Mientras que HIPAA se enfoca en datos de salud, SOC 2 adopta un enfoque más amplio para asegurar varios tipos de información sensible.